Eine kleine Einführung in Technik und Anwendung.

Radio Frequency Identification

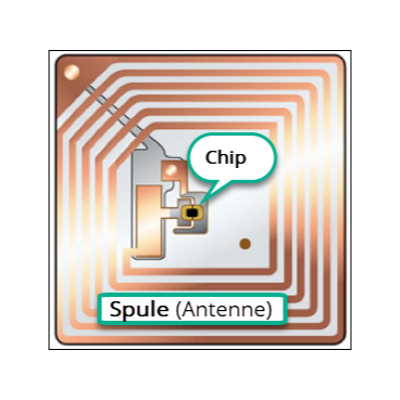

- Siliziumchip zur Speicherung von Daten

- Kontaktlose Datenübertragung zwischen Lesegerät und Tag (verschleißfrei)

- Tags (zumeist) ohne eigene Energiequelle

- Direkter Kontakt zwischen dem Sender und dem Empfänger nicht mehr notwendig

RFID-Technik: Es gibt nicht den RFID-Tag

- Wichtige Unterscheidungskriterien:

- Aktive und passive Tags

- 1.) Reichweiten und Kopplungsarten:

- 2.) Close Coupling bis ca. 1cm

- 3.) Remote Coupling bis ca. 1,5m

- Long-Range bis ca. 10 Meter passiv, aktiv ca. 100m

- Übertragungsgeschwindigkeiten: 20 x schneller als Barcode

- Speicherkapazitäten

- Antikollisionsverfahren

- Verschlüsselung / kryptographische Verfahren

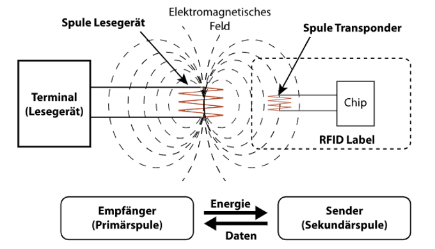

Prinzip der Datenübertragung bei passivem Tag

Abbildung: Prinzip der Datenübertragung bei passivem Label / Tag

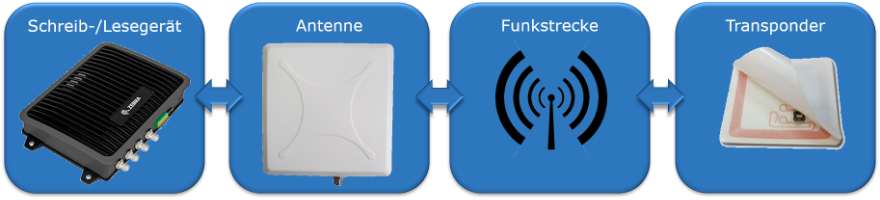

Grundlegende Funktionsweise der RF-Identifikation

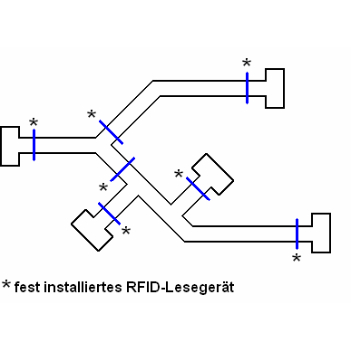

Klassisches RFID-Tracking

- Lesegerätschleusen werden strategisch positioniert „die Welt“ muss bekannt sein

-

Zentraler Server sammelt Tracking-Informationen über die Schleusen (Kommunikationsnetz)

- stationäre Lesegeräte für den Wareneingang

- stationäre Lesegeräte für den Wareneingang via Fördersystem

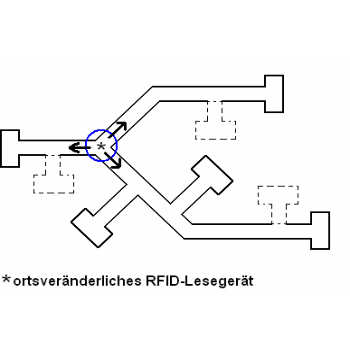

„mobiles RFID-Tracking“

- Wir nehmen an, dass der Positionswechsel der zu trackenden Gegenstände (meist) durch den Träger des Lesegeräts stattfindet

- „die Welt“ darf in gewissen Grenzen vorher auch unbekannt sein

- Schematischer Aufbau mobiles Lesegerät

"verteiltes mobiles RFID-Tracking"

Mehrere mobile Lesegeräte

Bei Lesegerätbegegnungen werden „RFID-Tag-Sichtungen“ gegenseitig aktualisiert

Je mehr Lesegeräteträger desto aktueller und genauer die Trackingdaten („Fremdbewegungen“ werden besser erkannt bzw. können direkt ausgewertet und alarmiert werden)

Antikollisionsstrategien

1. „Slotted ALOHA“

- Mehrere Antwort-Slots mit jeweils Adresslänge

- Jeder Tag in Reichweite wählt sich zufällig einen der Slots aus

- Erkannte Tags werden stummgeschaltet

- Schnell (aber nur bei sehr wenigen Tags in Reichweite)

2. „Binärer Suchbaum“

- Bitgenaue Kollisionserkennung

- Adress-Bitmasken

- Erkannte Tags werden stummgeschaltet

- Langsamer (funktioniert aber immer)

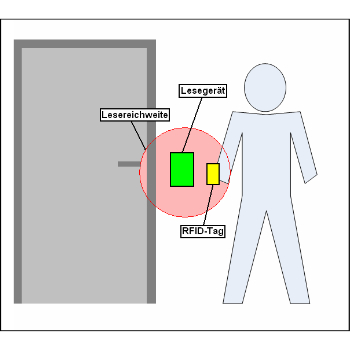

Sicherheitsthema

- Fehlende Anonymität, da Tag-ID = Tag-Adresse

- Abhören der Kommunikation zwischen Lesegerät und RFID-Tag bei den meisten Systemen möglich, da Verschlüsselung elektrische relativ viel Energie benötigt

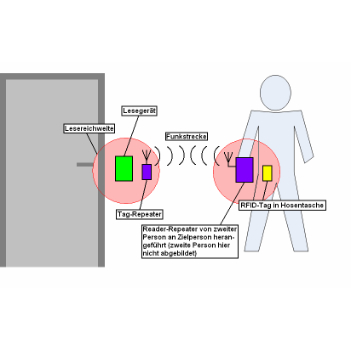

- Der „Repeater-Angriff“ – Allgemeiner Angriff auf die „Authentifikation durch Besitz“-Verfahren

Anwendungsfälle

Primäre Einsatzbereiche (Tracking & Process-Tracing)

-

Logistik in Handel, Industrie und Dienstleistung

-

Überwachung von Waren und Objekten (Personen etc.)

-

Identifikation von Waren und Objekten

-

Positionsbestimmung, Zutritt etc.

Berührungsloses Erfassen von Daten ohne direkten Sichtkontakt

Elektronisches Programmieren und Speichern von Daten

Robustheit der Transponder (bis 1.000°C, unter Wasser etc.)

Pulkerfassung (großen Anzahl von Transpondern in einem Schritt, auch Batch-Erfassung genannt)

Grundaufbau IoT & IoS

- Digitaler Warenfluss mit zentrale Ablage der Informationen

-

Kommunikation und Verarbeitung der Daten

-

Kennzeichnung der Objekte durch RFID-Tags

Fragen zum Anwendungsfall

- Wie sieht der oder sehen die Anwendungsfälle aus?

- Was soll erreicht werden / was ist „das große Ziel“?

- In welchen Phasen soll was erreicht werden?

- Mengen und Massen die zu berücksichtigen sind?

- Was gibt es außerdem noch zu beachten?

- Was sind Ihre Wünsche für ein solches Projekt

- Erfolg: was soll gemessen werden, damit ein Erfolg / Nichterfolg bestimmt werden kann?

- Aufbau eines PoC‘s / Rahmen?

- Zeithorizont / Zeitplan?

Vielleicht auch noch interessant: